- Beranda

- Computer Stuff

Teknik Sniffing - Sang Pencuri Data Jaringan Publik

...

TS

deendangs

Teknik Sniffing - Sang Pencuri Data Jaringan Publik

WILUJENG SUMPING DI THREAD DEDE ENDANG

Follow ig Jagat Teknologi yuk.

Biar bisa dapet info-info seputar teknologi.

Jagat Teknologi

Atau cari dengan username @jagat_teknologi

Saya kembali lagi dengan thread seputar dunia IT. pada kesempatan kali ini saya ingin sedikit menjelaskan tentang sebuah teknik hacking yang cukup populer dan tentu saja cukup berbahaya.

apalagi buat kalian para kaum wi-fi gratis. karena teknik hacking yang satu ini kebanyakan menyerang jaringan publik seperti wi-fi.

agar tidak berlama-lama akan saya kasih keterangan tentang sniffing versi wikipedia indonesia.

Quote:

Bingung dengan penjelasan wikipedia di atas? tenang saja. saya menulis ini bukan untuk membuat agan sekalian bingung. akan saya coba terangkan sebisa mungkin.

Sniffing merupakan salah satu teknik hacking di mana secara singkatnya bisa didefenisikan sebagai "penyadapan lalu lintas data pada sebuah jaringan komputer". jadi sniffing merupakan sebuah aktiftas penyadapan lalu lintas data pada sebuah jaringan kiomputer.

seorang sniffer biasanya beraksi pada sebuah jaringan publik di mana banyak orang yang menggunakannya.

sehingga sang sniffer bisa memanen ikan (korban) sebanyak-banyak nya.

anda sering menginput username dan password pada jaringan publik? anda sering berbelanja online menggunakan credit card? atau anda sering menggunakan e-banking melalui jaringan publik? sebaik nya hentikan aktifitas seperti itu sekarang juga.

karena bisa saja ada seseorang yang sedang menyadap jaingan yang sedang anda gunakan.

Sniffing sendiri terbagi menjadi 2.

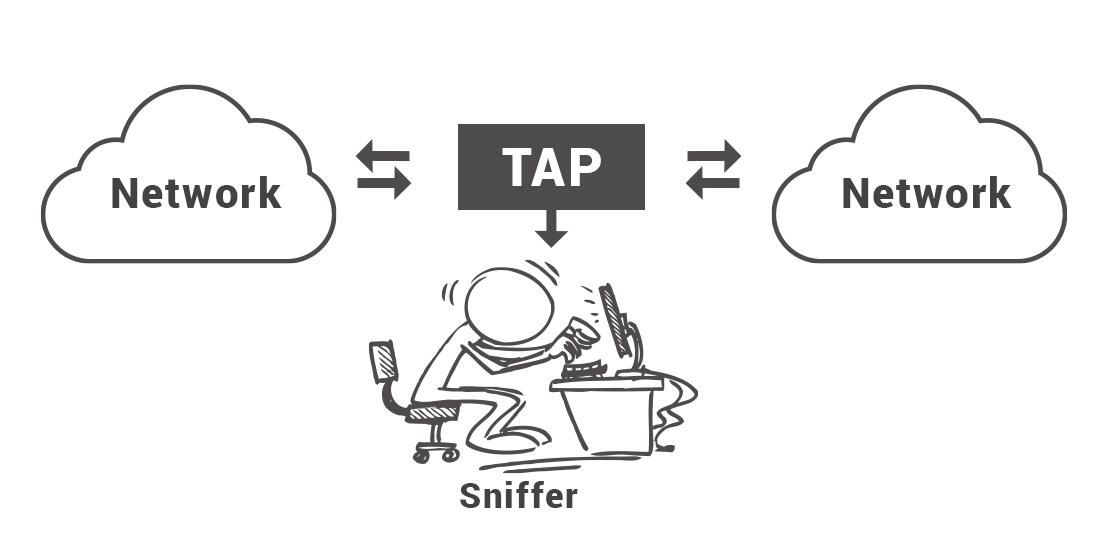

Passive Sniffing yaitu kegiatan menyadap data tanpa merubah data atau packet apapun dalam jaringan. Jadi passive Sniffing hanya menyadap lalu lintas jaringan tanpa merubah data-data di dalam nya.

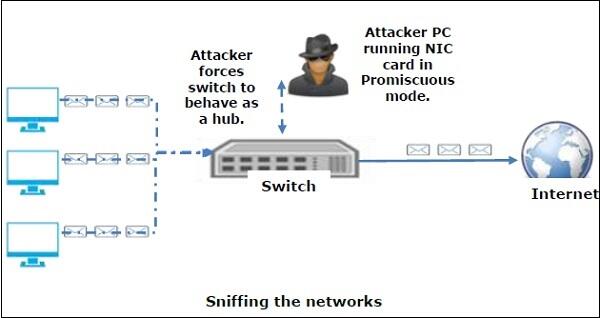

Active Sniffing yaitu kegiatan sniffing yang dapat melakukan perubahan data dalam jaringan agar dapat melakukan sniffing.Active sniffing pada umumnya di lakukan pada swich karena perbedaan prinsip kerja antara Hub dan Swich. Active sniffing yang paling umum di lakukan adalah ARP Poisoning,Man in the Middle attack.

oke saya akan memberikan contoh sederhana tentang aktifitas sniffing.

Misal si A dan si B sedang berkomunikasi melalui jaringan publik, namun tanpa mereka sadari ada orang ketiga yang sedang menyadap komunikasi mereka.

yaitu si C.

nah dengan menggunakan teknik sniffing. si C bisa berpura2 menjadi si A untuk meminta data2 penting pada si B atau pun sebalik nya. kaya PHO gitu. wkwkwkw

atau ketika kita meng-input sebuah username dan password pada sebuah jaringan publik. maka data kita akan berjalan melalui jaringan lalu diteruskan ke internet untuk mengakses data yang kita minta kepada server. pada saat data sampai di jaringan publik tersebut lah seorang sniffer bisa melihat atau pun mencuri data2 kita.

tentu data2 yang di dapat tidak seperti yang terlihat di monitor kita. mungkin sudah di encrypt atau di acak. namun dengan berkembang nya teknologi komputer sekarang sudah banyak software2 yang bisa memecahkan encrypt2 tersebut.

karena itulah teknik sniffing tegolong sulit untuk di cegah. antivirus yang tertanam dalam komputer kita pun tidak bisa mendeteksi nya. karena sang sniffer mencuri data ketika data tersebut sudah keluar dari komputer kita.

Maka cara terbaik untuk mencegas aksi sniffing adalah dengan tidak meng-input data-data sensitif ketika kita sedang menggunakan jaringan publik.

apakah penjelasan saya tentang sniffing ini mudah dipahami? jika tidak silahkan komeng aja gan. mari kita saling balas membalas komen. wkwkwk

semoga thread ini bisa bermanfaat bagi siapa aja yang suka. yang tidak suka semoga jadi suka.

Jangan forget.

sekian.

Diubah oleh deendangs 05-02-2020 16:12

tien212700 dan 25 lainnya memberi reputasi

26

13.2K

81

Komentar yang asik ya

Mari bergabung, dapatkan informasi dan teman baru!

Computer Stuff

50.6KThread•11.3KAnggota

Tampilkan semua post

venantius

#1

Overall menurut saya ini informasi yang menaeik. Postingan yang agan buat bagus, karena: singkat, padat, jelas, dan mudah dipahami awam. Saya sedikit menambahkan saja, dari apa saja yang saya ketahui:

Jaringan publik ini ya tidak lain adalah jaringan internet. Sekalipun kita menggunakan dan mengakses jaringan internet di rumah sendiri, bukan di tempat umum seperti hostpot di kafe atau lounge.

Apabila aplikasi pada perangkat komputer yang kita gunakan langsung berhadapan dengan jaringan internet luar (public-facing internet). Dalam hal ini sih misalnya komputer terhubung dengan jaringan internet secara bridge, tanpa melalui perangkat firewall / router. Normalnya, jaringan internet rumahan pada umumnya dalam mode routed, dimana posisi komputer berada dibelakang NAT dari sebuah router / firewall router.

Soal sniffing ini, terutama apabila aplikasi yang kita gunakan mengakses jaringan internet dengan protokol terenkripsi, misalnya https untuk akses web, ssh untuk akses terminal, dan tls/starttls untuk akses email. Apabila terjadi penyadapan (tapping/sniffing/mitm), maka data yang dikirim dan diterima memungkinkan juga ditampung sama si penyadap ini.

Akan tetapi sekalipun kecepatan komputasi sudah sangat berkembang, untuk mendecrypt data yang ditampung oleh si penyadap ini juga tidaklah mudah (tentu saja saya tidak berbicara soal penyadapan canggih semacam yang dilakukan organisasi NSA atau KGB) .Terutama apabila ada mekanisme-mekanisme pengamanan tertentu yang digunakan oleh aplikasi dan termasuk protokol yang didukung oleh penyedia suatu layanan di internet.

Misalnya saja untuk mengakses website dengan protokol https, apabila ada penyadapan atau dilakukan MITM (man in the middle) pada jaringan, maka salah satunya yang terjadi adalah browser akan menampilkan pesan error sertifikat ssl dengan keterangan bahwa sertifikat ssl tidak sesuai dengan domain yang dituju.

Salah satu pencegahan aksi penyadapan informasi sensitif yang dikirim oleh pengguna ke suatu server dan sebaliknya adalah dengan meningkatkan keamanan enkripsinya. Di sisi server yaitu dengan:

1. Pemilihan versi protokol TLS (yang tertinggi saat ini adalah v1.3), membatasi versi TLS terendah yang didukung, serta meniadakan dukungan SSL.

2. Pemilihan jenis cipher suite dan termasuk key exchangenya yang sesuai dengan protokol TLS yang didukung,

Sedangkan usaha peningkatan keamanan enkripsi di sisi client yaitu dengan menggunakan browser modern yang selalu terupdate.

Sebuah server website yang strict dalam hal tingkat keamanan enkripsi perlindungan data sensitif, biasanya hanya akan bisa diakses menggunakan browser modern.

Tentu ini seperti pisau bermata dua. Di satu sisi, semakin tinggi tingkat strict nya maka semakin sedikit pengguna yang dapat mengaksesnya, sedangkan untuk tingkat pengamanan enkripsi yang sangat longgar, mungkin pengakses website akan lebih banyak (yang pakai IE5 / IE6 pun mungkin bisa ) namun dengan resiko bahwa informasi yang sensitif bisa didecrypt oleh si penyadap/mitm.

) namun dengan resiko bahwa informasi yang sensitif bisa didecrypt oleh si penyadap/mitm.

Ya, karena sniffing / mitm dilakukan di jaringan eksternal, dimana kita sudah tidak lagi dapat melakukan kontrol secara penuh pada jaringan tersebut.

Contoh sniffing dan mitm yang mungkin tidak kita sadari selama ini , adalah yang dilakukan oleh pihak ISP / provider internet yang kita gunakan. Ini memang karena adanya suatu "keharusan" dari pemerintah sebagai regulator. untuk menerapkan content filtering, terutama pada layanan internet yang ditujukan untuk pengguna rumahan.

Apabila terpaksa, maka sebaiknya gunakanlah pengamanan perlindungan data tambahan. Terutama apabila akses ke suatu layanan di internet tidak menerapkan enkripsi dengan tingkat yang cukup baik.

Khusus untuk diagnosa tingkat keamanan enkripsi sebuah website yang kana kita akses, bisa gunakan tools online berikut:

Apabila nilai yang diberikan adalah A atau bahkan A+ maka bisa dipastikan website yang akan kita akses untuk mengirim atau menginput data sensitif tersebut aman.

Namun apabila kurang aman, dan atau apabila browser yang kita gunakan tidak terupdate (pada perangkat android yang agak lawas -- eg: ICS, JellyBean kalau nggak salah default chrome sudah tidak mendapatkan update). Maka solusinya adalah menggunakan VPN yang dimana kita memiliki kontrol penuh terhadap jaringan VPN tersebut.

Atau sekalipun kita tidak memiliki kontrol penuh terhadap jaringan VPN tersebut, misalnya hanya sebagai client (penumpang), maka perlu memilih provider yang bisa kita percayakan.

Quote:

Jaringan publik ini ya tidak lain adalah jaringan internet. Sekalipun kita menggunakan dan mengakses jaringan internet di rumah sendiri, bukan di tempat umum seperti hostpot di kafe atau lounge.

Apabila aplikasi pada perangkat komputer yang kita gunakan langsung berhadapan dengan jaringan internet luar (public-facing internet). Dalam hal ini sih misalnya komputer terhubung dengan jaringan internet secara bridge, tanpa melalui perangkat firewall / router. Normalnya, jaringan internet rumahan pada umumnya dalam mode routed, dimana posisi komputer berada dibelakang NAT dari sebuah router / firewall router.

Soal sniffing ini, terutama apabila aplikasi yang kita gunakan mengakses jaringan internet dengan protokol terenkripsi, misalnya https untuk akses web, ssh untuk akses terminal, dan tls/starttls untuk akses email. Apabila terjadi penyadapan (tapping/sniffing/mitm), maka data yang dikirim dan diterima memungkinkan juga ditampung sama si penyadap ini.

Akan tetapi sekalipun kecepatan komputasi sudah sangat berkembang, untuk mendecrypt data yang ditampung oleh si penyadap ini juga tidaklah mudah (tentu saja saya tidak berbicara soal penyadapan canggih semacam yang dilakukan organisasi NSA atau KGB) .Terutama apabila ada mekanisme-mekanisme pengamanan tertentu yang digunakan oleh aplikasi dan termasuk protokol yang didukung oleh penyedia suatu layanan di internet.

Misalnya saja untuk mengakses website dengan protokol https, apabila ada penyadapan atau dilakukan MITM (man in the middle) pada jaringan, maka salah satunya yang terjadi adalah browser akan menampilkan pesan error sertifikat ssl dengan keterangan bahwa sertifikat ssl tidak sesuai dengan domain yang dituju.

Salah satu pencegahan aksi penyadapan informasi sensitif yang dikirim oleh pengguna ke suatu server dan sebaliknya adalah dengan meningkatkan keamanan enkripsinya. Di sisi server yaitu dengan:

1. Pemilihan versi protokol TLS (yang tertinggi saat ini adalah v1.3), membatasi versi TLS terendah yang didukung, serta meniadakan dukungan SSL.

2. Pemilihan jenis cipher suite dan termasuk key exchangenya yang sesuai dengan protokol TLS yang didukung,

Sedangkan usaha peningkatan keamanan enkripsi di sisi client yaitu dengan menggunakan browser modern yang selalu terupdate.

Sebuah server website yang strict dalam hal tingkat keamanan enkripsi perlindungan data sensitif, biasanya hanya akan bisa diakses menggunakan browser modern.

Tentu ini seperti pisau bermata dua. Di satu sisi, semakin tinggi tingkat strict nya maka semakin sedikit pengguna yang dapat mengaksesnya, sedangkan untuk tingkat pengamanan enkripsi yang sangat longgar, mungkin pengakses website akan lebih banyak (yang pakai IE5 / IE6 pun mungkin bisa

) namun dengan resiko bahwa informasi yang sensitif bisa didecrypt oleh si penyadap/mitm.

) namun dengan resiko bahwa informasi yang sensitif bisa didecrypt oleh si penyadap/mitm.Quote:

Ya, karena sniffing / mitm dilakukan di jaringan eksternal, dimana kita sudah tidak lagi dapat melakukan kontrol secara penuh pada jaringan tersebut.

Contoh sniffing dan mitm yang mungkin tidak kita sadari selama ini , adalah yang dilakukan oleh pihak ISP / provider internet yang kita gunakan. Ini memang karena adanya suatu "keharusan" dari pemerintah sebagai regulator. untuk menerapkan content filtering, terutama pada layanan internet yang ditujukan untuk pengguna rumahan.

Quote:

Apabila terpaksa, maka sebaiknya gunakanlah pengamanan perlindungan data tambahan. Terutama apabila akses ke suatu layanan di internet tidak menerapkan enkripsi dengan tingkat yang cukup baik.

Khusus untuk diagnosa tingkat keamanan enkripsi sebuah website yang kana kita akses, bisa gunakan tools online berikut:

Code:

https://www.ssllabs.com/ssltest/

Apabila nilai yang diberikan adalah A atau bahkan A+ maka bisa dipastikan website yang akan kita akses untuk mengirim atau menginput data sensitif tersebut aman.

Namun apabila kurang aman, dan atau apabila browser yang kita gunakan tidak terupdate (pada perangkat android yang agak lawas -- eg: ICS, JellyBean kalau nggak salah default chrome sudah tidak mendapatkan update). Maka solusinya adalah menggunakan VPN yang dimana kita memiliki kontrol penuh terhadap jaringan VPN tersebut.

Atau sekalipun kita tidak memiliki kontrol penuh terhadap jaringan VPN tersebut, misalnya hanya sebagai client (penumpang), maka perlu memilih provider yang bisa kita percayakan.

User telah dihapus dan 15 lainnya memberi reputasi

16

Tutup