- Beranda

- The Lounge

Antisipasi 'Hati yang Luka' di PC & Android

...

TS

imanmeran

Antisipasi 'Hati yang Luka' di PC & Android

Ibaratnya dua partai politik yang senang berbalas puisi, pengguna Microsoft Windows sering menjadi sindiran pengguna OS lain karena sering menjadi sasaran utama malware dan eksploitasi celah keamanan.

Namun kelihatannya hukum karma berlaku, bug Heartbleed yang dipublikasikan awal April 2014 menggemparkan komunitas open source dan mayoritas OS open source yang menggunakan OpenSSL mengalami kerentanan atas bug tersebut.

Di sini terlihat bahwa sebenarnya sekuriti bukan ditentukan oleh apa produk/merek OS yang Anda pakai. Pada prinsipnya semua produk ciptaan manusia tidak ada yang sempurna sehingga penggunanya harus selalu waspada.

Kalau di dunia PC, OS komputer Microsoft Windows adalah rajanya seperti Android yang merajai dunia smartphone, maka OpenSSL dapat dikatakan sebagai raja di dunia pengamanan koneksi dan digunakan oleh lebih dari 2/3 webserver dunia (Apache dan Nginx).

Selain itu, OpenSSL juga banyak digunakan oleh pembuat aplikasi khususnya aplikasi yang membutuhkan pengamanan akses kredensial seperti security appliances dan router. Seperti beberapa jenis produk hardware Cisco dan Juniper ternyata juga mengadopsi OpenSSL dalam perangkatnya.

Kabar buruknya, eksploitasi terhadap bug hearbleed tidak meninggalkan jejak. Berbeda dengan aksi peretasan webserver dimana aktivitas dan informasi IP peretas akan disimpan dalam file log yang bisa membantu analisa dan pelacakan aksi yang dilakukan peretas, eksploitasi terhadap heartbleed tidak meninggalkan jejak atau sesuatu yang abnormal di log server.

Untuk Anda yang awam dengan istilah komputer, bug bukanlah virus atau malware. Bug adalah kesalahan atau cacat dalam program yang mengakibatkan program berjalan tidak seperti yang diharapkan atau menjadi berperilaku tidak wajar.

Tidak semua bug memberikan dampak buruk atau kerugian besar. Beberapa bug memberikan dampak ringan dan tidak terlalu mengganggu dan terkadang tidak terdeteksi dalam jangka waktu yang lama.

Bug yang lain memberikan dampak lebih besar seperti mengakibatkan program crash/hang atau BSoD (Blue Screen of Death). Yang paling berbahaya adalah bug yang mengakibatkan celah sekuriti atau security bug seperti Heartbleed bug ini.

Heartbleed bug adalah bug (cacat program) yang terkandung di dalam Heartbeat. Heartbeat adalah ekstensi (program pendukung) bagi OpenSSL.

OpenSSL adalah protokol pengamanan otentikasi open source yang paling banyak digunakan oleh penyedia layanan di internet dunia yang membutuhkan pengamanan kriptografi otentikasi.

Dinamakan Heartbleed karena terkandung di dalam ekstensi Heartbeat dari TLS/DTLS (Transport Layer Security Protocol) dengan identifikasi CVE-2014-0160 yang informasi resminya bisa diakses dari https://web.nvd.nist.gov/view/vuln/d...CVE-2014-0160.

Heartbleed pada OpenSSL mengakibatkan bocornya informasi penting yang seharusnya terlindungi oleh enkripsi SSL/TLS yang selama ini digunakan untuk melindungi privasi dan pengamanan komunikasi pada aplikasi internet seperti web, email, instant messaging dan VPN.

Heartbleed memungkinkan siapapun di internet membaca memori sistem yang menggunakan versi OpenSSL yang mengandung bug ini, lebih tepatnya lagi Heartbleed secara sukarela memberikan informasi SSL yang tadinya terenkripsi dan setelah didekripsi lalu diberikan kepada komputer yang mengeksploitasi bug ini (Terimakasih kepada bung Hais Wahyu atas informasi teknis Heartbleed).

Hal ini memungkinkan kriminal untuk mencuri dengar, mengambil data dari server atau pengguna layanan atau menyaru sebagai layanan palsu atau pengguna layanan palsu. Data yang rentan bocor adalah terutama (namun tidak hanya terbatas pada) kunci rahasia pengamanan enkripsi SSL dan kredensial.

Adapun versi OpenSSL yang rentan adalah OpenSSL 1.0.1 – 1.0.1f. OpenSSL 1.0.0 dan 0.9.8 tidak rentan. OpenSSL 1.0.1g merupakan versi update menambal celah keamanan tersebut. Sedangkan OS Opensource yang terkait celah keamanan ini adalah:

• Debian Wheezy

• Ubuntu 12.04.4 LTS

• CentOS 6.5

• Fedora 18

• OpenBSD 5.3

• FreeBBSD 10.0

• NetBSD 5.0.2

• OpenSUSE 12.2

Selain OS open source di atas, aplikasi yang menggunakan OpenSSL yang rentan juga perlu melakukan update seperti IPCop, LibreOffice, LogMeIn dan beberapa versi software sekuriti dan aplikasi McAfee. Selain itu, beberapa layanan game seperti Minecraft, Wargaming, League of Legends dan Steam juga memanfaatkan OpenSSL.

Mendeteksi Heartbeat

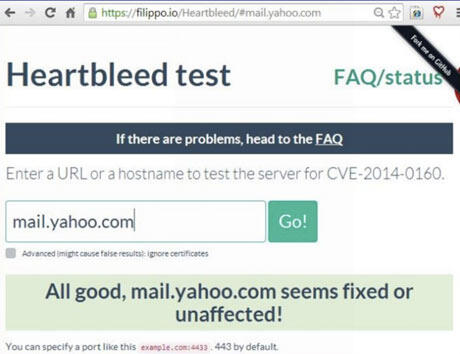

Jika Anda ingin mendeteksi apakah suatu situs mengandung bug heartbleed, saat ini sudah banyak beredar ekstensi yang bisa diinstalkan pada Firefox atau google Chrome. Namun salah satu sumber utama untuk mendeteksi Heartbleed dibuat oleh Filippo Valsorda yang bisa anda akses dari https://filippo.io/Heartbleed/(lihat gambar 1)

Sedangkan untuk peramban Firefox dan Google Chrome sudah bermunculan banyak Add Ons (Firefox) seperti FXBleed dan Extension (Chrome) Chromebleed yang secara otomatis akan mengecek kerentanan Heartbleed dari server situs yang Anda kunjungi.

Perlu menjadi catatan pada gambar di bawah kalau pesan 'Connection Refused' berarti port OpenSSL 443 yang dicek tidak memberikan tanggapan, bisa saja diblokir oleh IPS/IDS atau memang tidak aktif. Hal ini tidak berarti server yang anda kunjungi mengandung kelemahan atau tidak mengandung kelemahan OpenSSL.

Heartbleed di Android

Bagi Anda pengguna smartphone, secara OS para pengguna iPhone dan Windows Phone boleh membusungkan dada karena kedua OS ini tidak menggunakan OpenSSL.

Sedangkan untuk Android, menurut rilis resmi dari Google hanya Android versi 4.1.1 Jelly Bean yang mengandung celah keamanan ini. Namun Anda jangan langsung percaya dengan apa yang dikatakan oleh vendor dan harus melakukan crosscheck.

Menurut pengamatan Vaksincom, beberapa smartphone dengan OS Kitkat dari beberapa vendor yang melakukan perubahan pada settingan OS Kitkat ternyata mengaktifkan Heartbeat dan otomatis OS Kitkat dengan ekstensi Heartbeat yang diaktifkan mengandung bug Heartbleed ini.

Kabar buruknya, sekalipun OS smartphone Anda sudah aman dari heartbeat, namun jika Anda menggunakan apps (aplikasi) yang menggunakan OpenSSL yang mengandung bug Heartbleed, maka otomatis perangkat anda juga terancam mengalami kerugian atas eksploitasi bug Heartbleed ini.

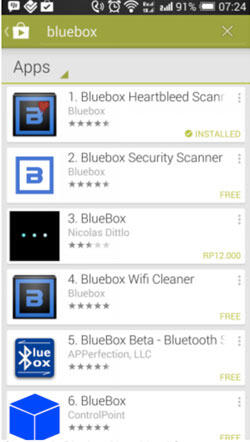

Untuk memastikan apakah perangkat Anda aman dari Heartbleed Anda bisa mencoba apps dengan nama Bluebox Heartbleed Scanner dari Play Store. (lihat gambar 2)

Gambar 2: Bluebox Heartbleed Scanner

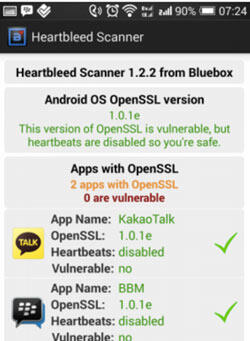

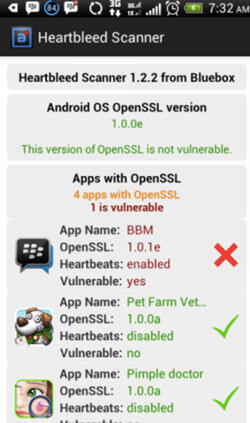

Bluebox Haertbleed scanner tidak saja memeriksa apakah perangkat smartphone Anda mengandung bug Heartbleed, namun juga memeriksa semua aplikasi yang terinstal pada smartphone, apakah mengandung bug Heartbleed atau tidak? (lihat gambar 3 dan 4)

Perlu Anda perhatikan dan menjadi catatan penting adalah sekalipun Anda menggunakan versi OpenSSL yang rentan, namun menonaktifkan Heartbeat maka perangkat Anda tidak mengandung kerentanan Heartbleed (lihat gambar 3).

Namun kesalahan setting sedikit saja yang mengaktifkan Heatbeat pada versi OpenSSL yang sama langsung menyebabkan perangkat Anda mengandung kelemahan Heartbleed (lihat gambar 4).

Karena itu Vaksincom menyarankan Anda untuk selalu menggunakan versi terbaru dari apps dan segera melakukan update atas apps yang digunakan jika tersedia.

Gambar 3: Perangkat ini tidak mengadung kerentanan Heartbleed meskipun menggunakan OpenSSL 1.0.1e karena Heartbeats dinonaktifkan.

Gambar 4: Perangkat ini sama-sama menggunakan OpenSSL 1.0.0e yang rentan seperti gambar 4 di atas. Namun memiliki kerentanan eksploitasi Hearbleed karena ekstensi heartbeats diaktifkan.

ika khawatir bahwa aplikasi yang Anda gunakan mengandung kerentanan dan untuk memastikan kredensial Anda telah diganti seiring dengan versi OpenSSL di server penyedia layanan yang telah diupdate anda dapat melakukan hal ini :

1. Logout dari apps yang Anda gunakan.

2. Tunggu 3 menit.

3. Login kembali.

Dengan cara ini, secara tidak langsung Anda melakukan penggantian token sekuriti yang secara otomatis akan ikut berganti jika OpenSSL di server layanan apps Anda telah diupdate. Tetapi ingat, pastikan lakukan hal ini hanya setelah OpenSSL yang rentan telah diupgrade ke versi 1.0.0.g. Jika ragu silakan hubungi penyedia apps Anda.

*) Penulis, Alfons Tanujaya adalah seorang praktisi antivirus dan keamanan internet. Ia bisa dihubungi melalui email info@vaksin.com.

0

2.3K

9

Tulis komentar menarik atau mention replykgpt untuk ngobrol seru

Mari bergabung, dapatkan informasi dan teman baru!

The Lounge

923.3KThread•83.9KAnggota

Urutkan

Terlama

Tulis komentar menarik atau mention replykgpt untuk ngobrol seru